Dunque, il BO non è nient'altro che un semplice programma, non

è un virus (non è in grado di duplicarsi), può essere definito come un applicazione per

la gestione in remoto di un computer, viene comunemente nominato come programma trojan,

o cavallo di troia.

Se avete avuto la sfortuna di cliccare due volte su un applicazione

sconosciuta, i vostri amici vi hanno fatto uno scherzo, o vi è comparsa

una finestrella come questa [muovi il mouse qui sopra], allora sarebbe meglio dare una controllata

a:

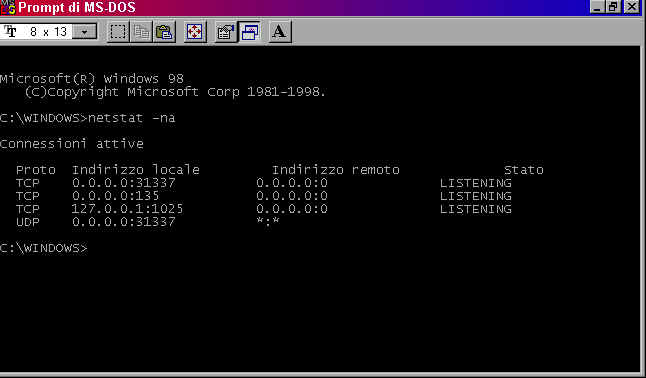

andate su avvio\programmi\Prompt di MS-DOS per win98

andate su avvio\programmi\accessori\Prompt di MS-DOS per winME

vi ritroverete su una finestra come questa sotto, ora dovreste digitare il

comando netstat -na, a questo punto il programma netstat.exe rilascerà un

output simile a questo

Questo programma serve per verificare se vi siano in generale

connessioni attive (ovvero passive) in funzione (ricordatevi che ogni

connessione si riferisce ad un programma attivo nel sistema. es. il Client di

posta, o un client per pagine web, o una back-door...); ora che sapete che

programma utilizzare vi manca da conoscere quali sono le porte che potrebbero

essere occupate da un boserver, quindi seguite questo

collegamento (porte).

C'è da precisare che quelli che abbiano un briciolo in più di

esperienza cambiano l'indirizzo di default della porta (in genere ad ogni

programma client è associata una porta; ad es 31337 UDP Back orefice 2000,

20034 TCP Netbus 2.01, etc.), al posto di 31337, ne potrebbero mettere un'altra,

diciamo che sono strane

tutte quelle porte al di sopra della 1024, cioè di quelle al di sopra delle

così dette well know ports e anche tutte quelle al di sotto della 1024 che non

si riferiscono ad un programma conosciuto o che magari si riferiscono ad un

programma che si sa che non gira su quella determinata macchina (es. un server

di posta sul proprio computer di casa) ma ciò accade di rado,

poiché o sono inesperti oppure vogliono che anche altri soggetti, sempre in

remoto, grazie ad un

port-scanning (programma che serve per monitorare un determinato range di IP in

cerca di porte in listening o in connessione) riescano ad entrare in un computer qualsiasi senza neanche

aver provato a spedire (tramite posta o in chat) un file "sonotuttanuda.bmp.exe"

(non a caso il

nome-file ha denominazione ad es. pamy.bmp.exe, poiché molte persone non avendo

attiva la visualizzazione delle estensioni, vede solo il file pamy.bmp e quindi è

indotto a cliccarci, con l'effetto negativo immaginato, cioè l'installazione di

un boserver o peggio di un virus.

Un altro accorgimento:

il netstat non è nient'altro che un programma, quindi non deve essere preso come la soluzione finale per controllare la

presenza di back-door; non ci vuole molto (relativamente) a creare una dll ponte o a cancellare

il netstat originale ed installare un fake-netstat che non fa visualizzare la presenza di porte

sospette, quindi è buona norma utilizzare programmi che permettano la

visualizzazione di processi in background (ne parlerò in seguito).

Ora non vi resta altro che togliere il BO!

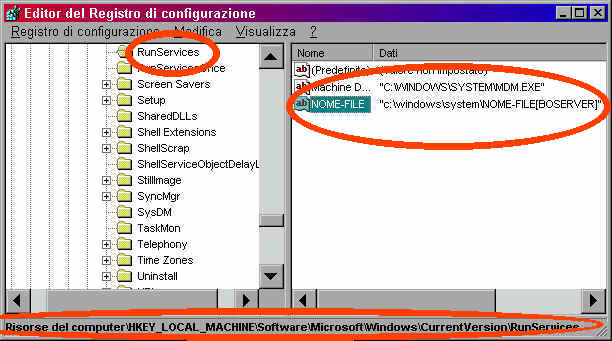

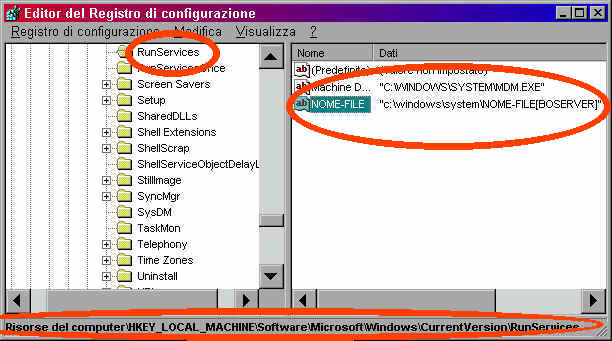

Dunque, dovete cliccare su:

AVVIO\ESEGUI...\REGEDIT

una volta entrati vi ritroverete a sinistra una serie di cartelle

(ricorda

molto gestione risorse) chiamate CHIAVI, ora seguite

questa path (percorso):

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run;

oppure:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run-;

oppure:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runservices;

oppure:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce;

prima di tutto, il percorso che vi porta sino a queste

sotto chiavi serve per vedere se vi siano file sospetti che si avviano

automaticamente all'accensione della macchina e quindi debellare queste stringhe

per non permettere più l'avvio di questi programmi, fate molta

attenzione, perché non devono essere cancellate tutte le stringhe (le stringhe

si trovano nel frame di destra) ma solo quella sospetta che di solito

possiede la path ad un file molto strano che risiede solitamente in "c:\windows\system\nome-file.exe"

o in "c:\windows\nome-file.exe".

precisazioni:

piccolo ragguaglio per i più esperti; - vi potrebbe venire in mente: "ma

per vedere le esecuzioni in corso non è sufficiente premere Ctrl-Alt-Canc",

sbagliato! - Certe esecuzioni in windows non si fanno vedere, grazie ad un processo che

viene usato, chiamato API, che fa nascondere il processo all'applicazione

della Task Bar (programma che si attiva con Ctrl-Alt-Canc) del S.O. (Sistema

Operativo),

praticamente si dichiara l'applicazione come di _servizio_ e ciò porta

l'automatica invisibilità alla Task Bar. Il Bo si può comunque vedere, grazie

a programmi come Process Viewer, certo, molti altri programmi

conosciuti fanno la stessa cosa, ad esempio certi firewall, o avp system watcher...ma bisogna sapersi

arrangiare e prendere sempre come buon punto di riferimento il netstat...

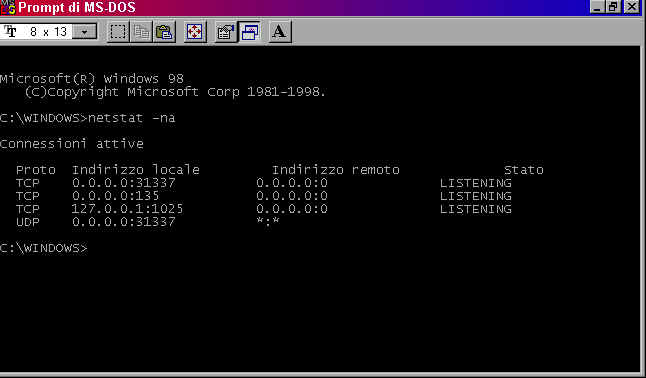

...Quindi,

è buona norma cancellare la stringa del regedit ma prima

salvarla, per poi riavviare il computer controllare il netstat -na è vedere se

la porta sospetta si è tolta. Infine se dovessero esserci dei problemi (al

massimo non vi si avvia un applicazione, non vitale per il computer) allora

reinstallate la stringa di regedit e tutto tornerà come prima

(clicca qui se vorresti sapere come salvare ed

eliminare una stringa di regedit).

Ricordatevi che in caso di necessità potete usare anche

scanregw /restore in ms-dos (ma per questo lascio tutto alla guida del regedit);

Adesso dovete aver presente la stringa del regedit o

eventualmente quella

nei files system.ini o win.ini di Windows, il percorso che aveva in essa portava al

Boserver

ad es: "c:\windows\system\nome-file.exe" (se non ci dovesse essere un

percorso allora si presume che il file si trovi nella directory di windows, in

genere c:\windows\ ), attraverso gestione risorse, seguendo la path che vi da la chiave, andate e

cancellate il file (sarebbe meglio metterlo in un dischetto), se invece

sussistono problemi come questi [muovi il mouse qui sopra], bene allora seguite questo link.

Ttutto ciò (la procedure che toglie il bo nel regedit) non è valido se

il boserver anziche avviarsi dal regedit utilizza un altro metodo,

segui il link per maggiori informazioni.

attenzione:

alcune volte il BO lo si prende anche se non si cliccano file sospetti,

tuttora grazie ad un buon silkrope, un programma che permette la fusione di due applicazioni a

32bit , in modo che compaia per esempio gioco.exe come principale

applicazione e dietro di essa si nasconda il famigerato buco, quindi una volta

lanciata l'applicazione fa il suo dovere boservizzando il computer vittima.

Per saperne di più sul Silk Rope segui

questo link

BENE. ADESSO SAPETE: