STORIA DEL SYSTEM.INI:

Un giorno, per caso, mentre stavo lavorando su subseven21

[una back], ho notato un fatto stranissimo, non vi era nessuna stringa

nel regedit che mi portasse al dannato file eseguibile, questo fatto mi

sconvolse l'esistenza, poiché non vi erano info che parlassero di questa

anomalia [almeno per quanto ne sapevo], quindi dopo una lunga riflessione ho

cassato il file che riusciva ad autoavviarsi grazie ad un innocuo file .ini di

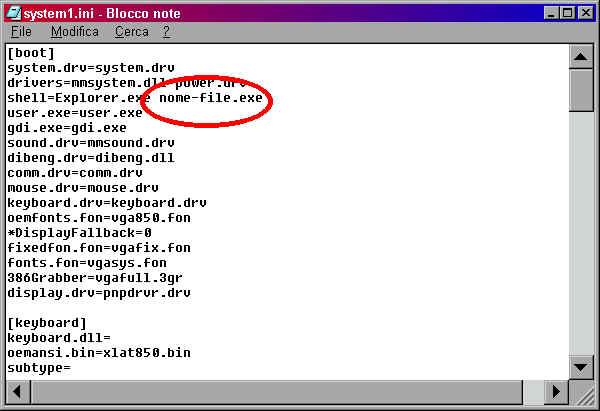

windows, dal nome system.ini oppure win.ini:

path: c:\windows\system.ini, puoi anche cliccarci, così puoi osservare il tuo file system.ini.

dunque, se becchi una stringa simile in questo documento allora dovresti essere infetto da una qualche back-door o da un netbus!

Per il file win.ini si fa la stessa cosa...es:

la soluzione ottimale sarebbe segnarsi il nome-file.exe o .com, cancellarlo [non cancellare explorer.exe se no windows non si avvia [haahah]] e al prossimo riavvio della macchina cancellare il file cercandolo con l'utilty "trova" di windows!!!

Ora, viene anche il dubbio...perché i boservers posizionano proprio una riga in questi due file?, il motivo è semplice, questi due file sono un residuo del registro del w3.X, [i primi windows...i bei tempi andati mai vissuti!!!] che adesso è integrato con il regedit che ben conosciamo.

SHELLEXECUTE E LA SUA PECULIARITA' AL DOPPIO CLICK:

Un altra sorpresa che ci può offrire una back-door è il suo posizionamento in particolari stringhe del registry di windows, immaginatevi se quando si lavora con il computer al primo doppio click su un file qualsiasi vi è una backdoor che in background riesce ad avviare il suo processo; normali utenti che magari conoscono i trucchi delle più comuni BO non si accorgono di questo particolare incoveniente e quindi possono rimanere fregati e bucati, quindi le stringhe da controllare sono le seguenti:

[HKEY_CLASSES_ROOT\exefile\shell\open\command]

@="\"%1\" %*"

[HKEY_CLASSES_ROOT\comfile\shell\open\command] @="\"%1\" %*"

[HKEY_CLASSES_ROOT\batfile\shell\open\command] @="\"%1\" %*"

[HKEY_CLASSES_ROOT\htafile\Shell\Open\Command] @="\"%1\" %*"

[HKEY_CLASSES_ROOT\piffile\shell\open\command] @="\"%1\" %*"

[HKEY_LOCAL_MACHINE\Software\CLASSES\batfile\shell\open\command]

@="\"%1\" %*"

[HKEY_LOCAL_MACHINE\Software\CLASSES\comfile\shell\open\command]

@="\"%1\" %*"

[HKEY_LOCAL_MACHINE\Software\CLASSES\exefile\shell\open\command]

@="\"%1\" %*"

[HKEY_LOCAL_MACHINE\Software\CLASSES\htafile\Shell\Open\Command]

@="\"%1\" %*"

[HKEY_LOCAL_MACHINE\Software\CLASSES\piffile\shell\open\command]

@="\"%1\" %*"

in cui la @ è il nome del boserver.exe; come già spiegato non vi rimane altro che togliere la sottochiave a partire da command (così non rischiate di fare danni) e tutto il resto lo sapete già.